部署远程桌面环境

适用范围:Windows Server 2022、Windows Server 2019、Windows Server 2016

使用以下步骤在你的环境中部署远程桌面服务器。 可以在物理计算机或虚拟机上安装服务器角色,具体取决于是创建本地环境、基于云的环境还是混合环境。

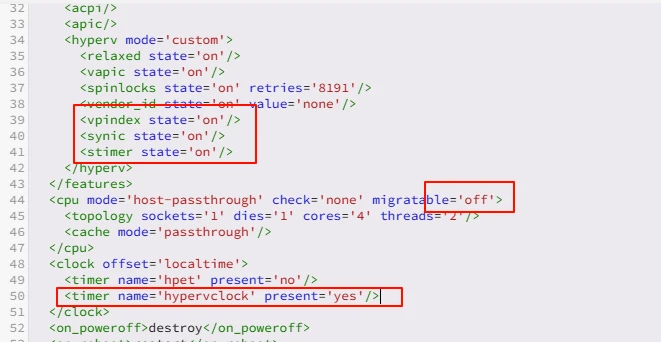

如果要将虚拟机用于任何远程桌面服务服务器,请确保已让这些虚拟机做好准备。

-

向服务器管理器添加要用于远程桌面服务的所有服务器:

- 在服务器管理器中,单击管理>添加服务器。

- 单击立即查找。

- 单击部署中的每个服务器(例如,Contoso-Cb1、Contoso-WebGw1 和 Contoso-Sh1),然后单击确定。

-

创建基于会话的部署,以部署远程桌面服务组件:

- 在服务器管理器中,单击管理>添加角色和功能。

- 单击远程桌面服务安装、标准部署和基于会话的桌面部署。

- 为 RD 连接代理服务器、RD Web 访问服务器和 RD 会话主机服务器(例如,分别为 Contoso-Cb1、Contoso-WebGw1 和 Contoso-SH1)选择相应的服务器。

- 选择如果需要,自动重新启动目标服务器,然后单击部署。

- 等待部署成功完成

-

添加 RD 许可证服务器:

- 在服务器管理器中,单击远程桌面服务 > 概述 > +RD 许可。

- 选择将安装 RD 许可证服务器的虚拟机(例如,Contoso-Cb1)。

- 单击下一步,然后单击添加。

-

激活 RD 许可证服务器并将其添加到“许可证服务器”组:

- 在服务器管理器中,单击远程桌面服务 > 服务器。 右键单击安装了远程桌面授权角色的服务器,然后选择 RD 授权管理器。

- 在 RD 许可管理器中,选择服务器,然后单击操作 > 激活服务器。

- 接受“激活服务器”向导中的默认值。 继续接受默认值,直至到达公司信息页。 然后,输入公司信息。

- 接受剩余页面的默认值,直至最后一页。 清除立即启动许可证安装向导复选框,然后单击完成。

- 选择操作>查看配置>添加到组>确定。 在 AAD DC 管理员组中输入用户的凭据,并注册为 SCP。 如果使用的是 Microsoft Entra 域服务,则此步骤可能不起作用,但可以忽略任何警告或错误。

-

添加 RD 网关服务器和证书名称:

- 在服务器管理器中,单击远程桌面服务 > 概述 > + RD 网关。

- 在“添加 RD 网关服务器”向导中,选择想要在其中安装 RD 网关服务器的虚拟机(例如,Contoso-WebGw1)。

- 使用 RD 网关服务器的外部完全限定 DNS 名称 (FQDN) 输入 RD 网关服务器的 SSL 证书名称。 在 Azure 中,这是 DNS 名称标签,并使用 servicename.location.cloudapp.azure.com 的格式。 例如,contoso.westus.cloudapp.azure.com。

- 单击下一步,然后单击添加。

-

为 RD 网关和 RD 连接代理服务器创建并安装自签名证书。

注意

如果要从受信任的证书颁发机构提供并安装证书,请对每个角色执行步骤 h 到步骤 k 的过程。 需要为其中每个证书提供 .pfx 文件。

- 在服务器管理器中,单击远程桌面服务 > 概述 > 任务 > 编辑部署属性。

- 展开证书,然后向下滚动到表。 单击 RD 网关 > 创建新证书。

- 使用 RD 网关服务器的外部 FQDN 输入证书名称(例如,contoso.westus.cloudapp.azure.com),然后输入密码。

- 选择存储此证书,然后浏览到在上一步中为证书创建的共享文件夹。 (例如,\Contoso-Cb1\Certificates。)

- 输入证书的文件名(例如,ContosoRdGwCert),然后单击保存。

- 选择允许向目标计算机上受信任的根证书颁发机构证书存储中添加证书,然后单击确定。

- 单击应用,然后等待证书成功应用于 RD 网关服务器。

- 单击 RD Web 访问 > 选择现有证书。

- 浏览到为 RD 网关服务器创建的证书(例如,ContosoRdGwCert),然后单击打开。

- 输入证书的密码,选择允许向目标计算机上受信任的根证书存储中添加证书,然后单击确定。

- 单击应用,然后等待证书成功应用于 RD Web 访问服务器。

- 对RD 连接代理 – 启用单一登录和 RD 连接代理 – 发布服务重复子步骤 1-11,并将 RD 连接代理服务器的内部 FQDN 用于新证书的名称(例如,Contoso-Cb1.Contoso.com)。

-

导出自签名公共证书并将其复制到客户端计算机。 如果使用受信任的证书颁发机构的证书,则可以跳过此步骤。

- 启动 certlm.msc。

- 展开 个人,然后单击证书。

- 在右侧窗格中,右键单击要用于客户端身份验证的 RD 连接代理证书,例如 Contoso-Cb1.Contoso.com。

- 单击所有任务 > 导出。

- 接受“证书导出”向导中的默认选项,并一直接受默认值,直至到达要导出的文件页面。

- 浏览到为证书创建的共享文件夹,例如,\Contoso-Cb1\Certificates。

- 输入文件名(例如,ContosoCbClientCert),然后单击保存。

- 单击下一步,然后单击完成。

- 对 RD 网关和 Web 证书(例如,contoso.westus.cloudapp.azure.com)重复子步骤 1-8,为导出的证书提供相应的文件名,例如,ContosoWebGwClientCert。

- 在文件资源管理器中,导航到存储证书的文件夹,例如,\Contoso-Cb1\Certificates。

- 选择两个导出的客户端证书,右键单击它们,然后单击复制。

- 将证书粘贴到本地客户端计算机。

-

配置 RD 网关和 RD 许可部署属性:

- 在服务器管理器中,单击远程桌面服务 > 概述 > 任务 > 编辑部署属性。

- 展开 RD 网关并清除不对本地地址使用 RD 网关服务器选项。

- 展开 RD 许可并选择每用户

- 单击确定。

-

创建会话集合。 这些步骤可创建基本集合。 查看创建远程桌面服务集合以便桌面和应用运行,以获取有关集合的详细信息。

- 在服务器管理器中,单击远程桌面服务 > 集合 > 任务 > 创建会话集合。

- 输入集合名称(例如,ContosoDesktop)。

- 选择 RD 会话主机服务器 (Contoso-Sh1),接受默认用户组 (Contoso\Domain Users),然后输入上面创建的用户配置文件磁盘的通用命名约定 (UNC) 路径 (\Contoso-Cb1\UserDisks)。

- 设置最大大小,然后单击创建。

现在已经创建一个基本的远程桌面服务基础结构。 如果需要创建高度可用的部署,则可以添加连接代理群集或第二个 RD 会话主机服务器。

原文链接:https://learn.microsoft.com/zh-cn/windows-server/remote/remote-desktop-services/rds-deploy-infrastructure

© 版权声明

声明📢本站内容均来自互联网,归原创作者所有,如有侵权必删除。

本站文章皆由CC-4.0协议发布,如无来源则为原创,转载请注明出处。

THE END